Wszyscy wiemy, że Windows 11 (10 też) ma ochotę na zbieranie sporej ilości danych telemetrycznych z naszych systemów.

Jednak wiele kanałów przekazujących te dane, można wyłączyć albo przynajmniej ograniczyć. Co więcej, można to zrobić w sposób dostępny standardowymi narzędziami administracyjnymi.

Ale tu mała uwaga – nie dotykam nawet kijem – wersji „Windows Home”. Porada dotyczy wersji Pro, Enterprise.

Wersję Home, zapewne też da się skłonić do ograniczenia szpiegostwa, ale robi się to na pewno inaczej – tu nie zadziała mechanizm standardowych polityk; narzędzie gpedit.msc nie występuje.

Swoją drogą – narzędzia które to robią ścieżkami nieoficjalnymi, mogą nie być skuteczne przez cały czas, gdyż jakieś aktualizacje mogą nadpisać to co będzie przestawione. Ustawienia wprowadzane przez gpedit.msc, na pewno będą respektowane – gdyż jest to oficjalnie wbudowany mechanizm szczegółowych ustawień OS i aplikacji.

To co dla Was przygotowałem, to export jednej z polityk GPO mojego LAB-a Windows/AD + instrukcja importu.

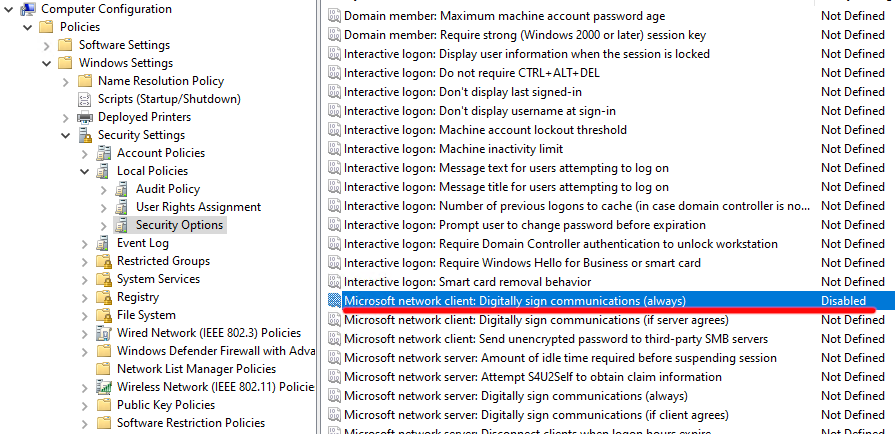

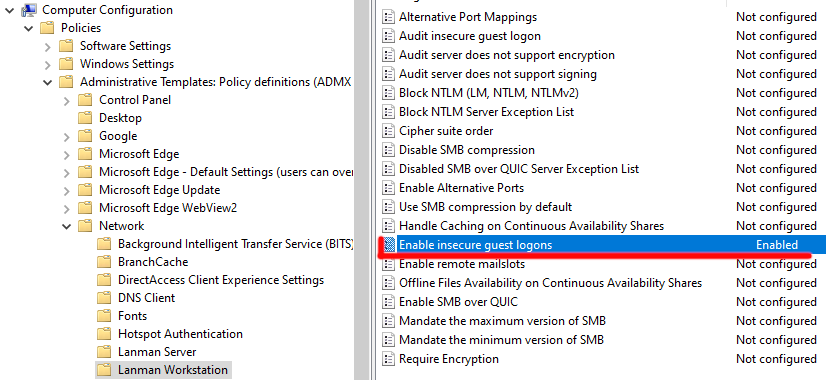

Polityka ta, jest rezultatem przeglądu opcji dostępnych w gpedit.msc/gpmc.msc, głównie w szablonach administracyjnych, pod kątem opcji sugerujących możliwość ograniczenia eksportu danych do serwerów Microsoft.

Poza ustawieniami znalezionymi samodzielnie, są tutaj też uwzględnione ustawienia znalezione w sieci.

Nie będę tu rozpisywał się o każdej z opcji; załączona paczka zawiera wszystko* co potrzebne aby zaimportować te ustawienia, oraz przeglądnąć je, najlepiej jeszcze przed ich importem.

Poza ustawieniami ograniczającymi szpiegowanie, są tam też opcje dotyczące ogólnego tuningu Windows, który ja stosuję. Nie każdemu wszystkie te ustawienia mogą pasować – stąd jeszcze raz powtórzę, że radzę, aby przed importem polityk, koniecznie dokonać oględzin zawartego w paczce pliku: raport.htm

* – Import – należy wykonać narzędziem LGPO.exe – które należy pobrać z Microsoft. Jest to element szerszego pakietu – zwanego MSCT (Microsoft Security Compliance Toolkit 1.0) https://www.microsoft.com/en-us/download/details.aspx?id=55319

Paczka jest do pobrania pod tym linkiem.